웨페킹 팔주차 [Bandit OverTheWire All clear]

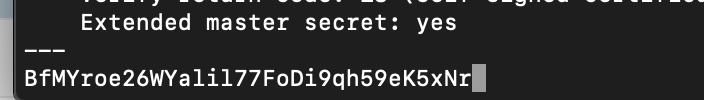

bandit15 -> bandit16

지난 포스트에서 얻었던 bandit15의 비밀번호로 접속을 하자

BfMYroe26WYalil77FoDi9qh59eK5xNr선물ㅎㅎ

뭔 소린지 모르겠으니깐 밑에 주어진 힌트를 살펴보자

다 검색 ㄱ

https://m.blog.naver.com/jihye2340/220659855526

[OpenSSL] s_client

# s_client ?? -> SSL/TLS client Program -> openssl 명령으로 운영중인 웹서버의 SSL인...

blog.naver.com

위 블로그에 설명된 사용법대로 아래와 같이 입력했다.

근데,,

무슨 일이져

뭐져, 제 입력을 기다리는거 같은데

아까 문제에서 현재 라운드의 비밀번호를 입력하면 된다고 했던거 같으니

입력을 하고,, 갑니다 엔터!?

오오오오오오오오오오오ㅗㅇ오

뭐야 그럼 아까 문제가 길었던 이유는 뭘까?

다른 블로그를 찾아보니 아래와 같은 이유에서였다.

근데 왜 저는 문제가 없었죠...?

확인.

bandit16->bandit17

뭐 31000~32000 범위 사이의 포트번호로 현재 레벨의 비밀번호를 제출하면 다음 레벨을 위한 비번을 획득할 수 있다고 한다.

근데 전 단계와의 차이점은 포트번호를 찾으라는건가...? 단 하나만이 제대로된 기능을 해주는거 같다.

명령어 힌트를 살펴보자

후 검색 ㄱ

와 벌써부터 매력적이다. 저걸로 가자

딱 필요한거 아닌가!!!?!?!?!?!

바.로.사.용

옵션값으로 준 -p 31000-32000은 문제에서 주어진 대로 31000~32000 사이의 포트번호를 검색하겠다는 의미이다.

검색 결과 5개의 포트가 열려있음을 알 수 있었다.

다음에 할 일이,, 흠 저 중에서 SSL을 말하는걸 찾으라고...? 뭔 소리지

일단 ssl이라고 하니 이전 단계에서 사용했던 open ssl로 모든 포트에 연결해보자

흠..

포트 31518에 연결했더니 아까 봤던 두근대는 모습이 보여진다!!!!!

가자

이 입력창에 bandit15->16의 비밀번호였던

cluFn7wTiGryunymYOu4RcffSxQluehd

를 입력하면?

?

이게 그 문제에 있던 the others will simply send back to you whatever you send to it. 같다...

이 포트는 아닌가보당

31691도 아니고~

후하후하 두근두근

? 성공한거 같기는 한데 저건 뭐죠

혹시 모르니깐..

내 맘속에 저 장

MIIEogIBAAKCAQEAvmOkuifmMg6HL2YPIOjon6iWfbp7c3jx34YkYWqUH57SUdyJ

imZzeyGC0gtZPGujUSxiJSWI/oTqexh+cAMTSMlOJf7+BrJObArnxd9Y7YT2bRPQ

Ja6Lzb558YW3FZl87ORiO+rW4LCDCNd2lUvLE/GL2GWyuKN0K5iCd5TbtJzEkQTu

DSt2mcNn4rhAL+JFr56o4T6z8WWAW18BR6yGrMq7Q/kALHYW3OekePQAzL0VUYbW

JGTi65CxbCnzc/w4+mqQyvmzpWtMAzJTzAzQxNbkR2MBGySxDLrjg0LWN6sK7wNX

x0YVztz/zbIkPjfkU1jHS+9EbVNj+D1XFOJuaQIDAQABAoIBABagpxpM1aoLWfvD

KHcj10nqcoBc4oE11aFYQwik7xfW+24pRNuDE6SFthOar69jp5RlLwD1NhPx3iBl

J9nOM8OJ0VToum43UOS8YxF8WwhXriYGnc1sskbwpXOUDc9uX4+UESzH22P29ovd

d8WErY0gPxun8pbJLmxkAtWNhpMvfe0050vk9TL5wqbu9AlbssgTcCXkMQnPw9nC

YNN6DDP2lbcBrvgT9YCNL6C+ZKufD52yOQ9qOkwFTEQpjtF4uNtJom+asvlpmS8A

vLY9r60wYSvmZhNqBUrj7lyCtXMIu1kkd4w7F77k+DjHoAXyxcUp1DGL51sOmama

+TOWWgECgYEA8JtPxP0GRJ+IQkX262jM3dEIkza8ky5moIwUqYdsx0NxHgRRhORT

8c8hAuRBb2G82so8vUHk/fur85OEfc9TncnCY2crpoqsghifKLxrLgtT+qDpfZnx

SatLdt8GfQ85yA7hnWWJ2MxF3NaeSDm75Lsm+tBbAiyc9P2jGRNtMSkCgYEAypHd

HCctNi/FwjulhttFx/rHYKhLidZDFYeiE/v45bN4yFm8x7R/b0iE7KaszX+Exdvt

SghaTdcG0Knyw1bpJVyusavPzpaJMjdJ6tcFhVAbAjm7enCIvGCSx+X3l5SiWg0A

R57hJglezIiVjv3aGwHwvlZvtszK6zV6oXFAu0ECgYAbjo46T4hyP5tJi93V5HDi

Ttiek7xRVxUl+iU7rWkGAXFpMLFteQEsRr7PJ/lemmEY5eTDAFMLy9FL2m9oQWCg

R8VdwSk8r9FGLS+9aKcV5PI/WEKlwgXinB3OhYimtiG2Cg5JCqIZFHxD6MjEGOiu

L8ktHMPvodBwNsSBULpG0QKBgBAplTfC1HOnWiMGOU3KPwYWt0O6CdTkmJOmL8Ni

blh9elyZ9FsGxsgtRBXRsqXuz7wtsQAgLHxbdLq/ZJQ7YfzOKU4ZxEnabvXnvWkU

YOdjHdSOoKvDQNWu6ucyLRAWFuISeXw9a/9p7ftpxm0TSgyvmfLF2MIAEwyzRqaM

77pBAoGAMmjmIJdjp+Ez8duyn3ieo36yrttF5NSsJLAbxFpdlc1gvtGCWW+9Cq0b

dxviW8+TFVEBl1O4f7HVm6EpTscdDxU+bCXWkfjuRb7Dy9GOtt9JPsX8MBTakzh3

vBgsyi/sN3RqRBcGU40fOoZyfAMT8s1m/uYv52O6IgeuZ/ujbjY=

이제 여기서 문제가 생겼다. bandit 17에 로그인을 어떻게 할까

위에 저게 비밀번호이려나

그럴리가,,,,

아 알아보니깐 저게 그 공개키??? 예전에 했던거!!!!!

ssh 명령어에서 -i 옵션으로 주면서 했던거1!!!!!1

후 그럼 저걸 파일을 만들어서 그 안에 저장하자

어..?

저번에 했던 그대로 했는데 문제가 생겼다,,,

후 해석해보면..? /tmp/caput 디렉토리에 저장된 key 파일이 다른 사용자로부터도 접근할 수 있다는게 문제였다.

뭐 비밀번호인데 다른 사용자가 접근 가능하면 안되니깐,,, 어떻게 접근 권한을 바꿀까

[리눅스]07. 파일 접근 권한[chmod 와 chown]

07. 파일 접근 권한[chmod 와 chown] 참고 : http://eunguru.tistory.com/93 0. 파일 권한 ls- al 명령을 실행하면 파일의 자세한 정보를 볼 수 있는데, 가장 왼쪽에 파일 접근 권한이 나타난다. 예를 들면 파일..

pliss.tistory.com

chmod 명령어를 이용해 접근 권한을 바꿔주었다. 저기서 600이 의미하는 바는

소유주한테 읽기와 쓰기, 그리고 나머지는 권한 ZERO!를 주겠다는 의미!

이렇게 권한을 변경하고 다시 ssh 명령어를 이용해 bandit17에 로그인해보자

뭐지 passphrase..?

하 한참을 찾았다. 구글에 passphrase 쳐도 뭐 나오는게 별로 없어서,, 하씨

키 저장하는 파일에 저장할 때,,

-----BEGIN RSA PRIVATE KEY-----

MIIEogIBAAKCAQEAvmOkuifmMg6HL2YPIOjon6iWfbp7c3jx34YkYWqUH57SUdyJ

imZzeyGC0gtZPGujUSxiJSWI/oTqexh+cAMTSMlOJf7+BrJObArnxd9Y7YT2bRPQ

Ja6Lzb558YW3FZl87ORiO+rW4LCDCNd2lUvLE/GL2GWyuKN0K5iCd5TbtJzEkQTu

DSt2mcNn4rhAL+JFr56o4T6z8WWAW18BR6yGrMq7Q/kALHYW3OekePQAzL0VUYbW

JGTi65CxbCnzc/w4+mqQyvmzpWtMAzJTzAzQxNbkR2MBGySxDLrjg0LWN6sK7wNX

x0YVztz/zbIkPjfkU1jHS+9EbVNj+D1XFOJuaQIDAQABAoIBABagpxpM1aoLWfvD

KHcj10nqcoBc4oE11aFYQwik7xfW+24pRNuDE6SFthOar69jp5RlLwD1NhPx3iBl

J9nOM8OJ0VToum43UOS8YxF8WwhXriYGnc1sskbwpXOUDc9uX4+UESzH22P29ovd

d8WErY0gPxun8pbJLmxkAtWNhpMvfe0050vk9TL5wqbu9AlbssgTcCXkMQnPw9nC

YNN6DDP2lbcBrvgT9YCNL6C+ZKufD52yOQ9qOkwFTEQpjtF4uNtJom+asvlpmS8A

vLY9r60wYSvmZhNqBUrj7lyCtXMIu1kkd4w7F77k+DjHoAXyxcUp1DGL51sOmama

+TOWWgECgYEA8JtPxP0GRJ+IQkX262jM3dEIkza8ky5moIwUqYdsx0NxHgRRhORT

8c8hAuRBb2G82so8vUHk/fur85OEfc9TncnCY2crpoqsghifKLxrLgtT+qDpfZnx

SatLdt8GfQ85yA7hnWWJ2MxF3NaeSDm75Lsm+tBbAiyc9P2jGRNtMSkCgYEAypHd

HCctNi/FwjulhttFx/rHYKhLidZDFYeiE/v45bN4yFm8x7R/b0iE7KaszX+Exdvt

SghaTdcG0Knyw1bpJVyusavPzpaJMjdJ6tcFhVAbAjm7enCIvGCSx+X3l5SiWg0A

R57hJglezIiVjv3aGwHwvlZvtszK6zV6oXFAu0ECgYAbjo46T4hyP5tJi93V5HDi

Ttiek7xRVxUl+iU7rWkGAXFpMLFteQEsRr7PJ/lemmEY5eTDAFMLy9FL2m9oQWCg

R8VdwSk8r9FGLS+9aKcV5PI/WEKlwgXinB3OhYimtiG2Cg5JCqIZFHxD6MjEGOiu

L8ktHMPvodBwNsSBULpG0QKBgBAplTfC1HOnWiMGOU3KPwYWt0O6CdTkmJOmL8Ni

blh9elyZ9FsGxsgtRBXRsqXuz7wtsQAgLHxbdLq/ZJQ7YfzOKU4ZxEnabvXnvWkU

YOdjHdSOoKvDQNWu6ucyLRAWFuISeXw9a/9p7ftpxm0TSgyvmfLF2MIAEwyzRqaM

77pBAoGAMmjmIJdjp+Ez8duyn3ieo36yrttF5NSsJLAbxFpdlc1gvtGCWW+9Cq0b

dxviW8+TFVEBl1O4f7HVm6EpTscdDxU+bCXWkfjuRb7Dy9GOtt9JPsX8MBTakzh3

vBgsyi/sN3RqRBcGU40fOoZyfAMT8s1m/uYv52O6IgeuZ/ujbjY=

-----END RSA PRIVATE KEY-----앞뒤에 있는 저 BEGIN~ END 저거까지 넣어줬더니

하 아아ㅏ아아아아ㅏㅏㅏㅏㅏ

bandit17->bandit18

이 두 파일의 내용 차이가 곧 비밀번호가 된다는거 같은데,,

이거다....

흠 왜 2개지.

뭐가 passwords.new에 있는 문장일까

흠 왼쪽에 passwords.new를 뒀으니 첫번째 즉

kfBf3eYk5BPBRzwjqutbbfE887SVc5Yd가 아닐까 하는 의심을 가지고 후 도전

bandit18 -> 19

17->18 문제에 있던 Byebye !가 출력되었다. 이는 18번 문제에 관계있다고 하니 18번 문제를 보자

흠 ssh로 로그인하면 안된다는거 같은디

원격으로 로그인을 끊으니 원격서버에서 명령을 내리는 방법이 있다고 한다.

물론!? 이 방법은 https://websecurity.tistory.com/107?category=604872

Bandit level18

OverTheWire 문제풀이 - Bandit * Bandit 는 리눅스 관련 문제입니다. * 리눅스 명령어를 연습하기에 아주 좋습니다. * 개인적인 문제풀이로 해답을 보시기 전에 직접 풀어보시기를 권해드립니다. Bandit le

websecurity.tistory.com

에서 봤지요오

접속하라는 명령어와 함께 접속 후 입력할 명령어를 같이 주니

아무리 접속 시간이 짧더라도 원하는 명령을 할 수 있다.

문제를 보면 password는 readme라는 파일에 저장되어 있다고 하니

우리가 입력해야할 명령어는

cat readme가 될 것이다.

그럼 입력할 완성본은!?

ssh bandit18@bandit.labs.overthewire.org -p 2220 "cat readme"이고 이를 입력하면

오홍 핳

bandit19 -> 20

setuid binary는 일시적으로 사용자의 권한으로 실행할 수 있는 특수권한을 의미한다.

bandit20-do라는 setuid가 걸린..? 적용된..? 파일이 있음을 알 수 있다. 그리고 이 파일은!?

바이너리 파일이다!

바이너리 파일을 실행시키는 방법은 흠... 구글링

그냥 앞에 경로를 표시해주면 되는거 같아서 해봤다.

실행시키는 방법은 맞았는지 실행 방법을 알려준다. id라는걸 입력받는데,,,

이전 문제에서 접속과 동시에 할 명령어를 같이 줬던게 기억 나죠!?!?!?

이번에도 혹시..? 심지어 문제에서

비밀번호 경로까지 줬다,,,,,

각이다

유후~

bandit20 -> bandit21

GbKksEFF4yrVs6il55v6gwY5aVje5f0j

실행을 시켜봤더니 흐음 포트 번호?

주어진 포트로 연결을 해서 올바른 암호를 받으면 다음 암호가 다시 전송된다고 한다...... 흐음

어 이거 어디서 했더라,,,,,,,, 어디서 했는데 이거

터미널창 2개 열어서 하나는 nc 명령어로 포트 열어놓고 다른 포트 이용해서 값 넣고 하는거

암튼 바로 해보자

이용할 포트는 33333이다.

하씨 이게 아닌가.

호우!

포트번호를 33333에서 3333으로 바꿔보았다.

그 상태에서 터미널 2에서 포트 3333으로 suconnect를 실행한다.

후 그리고 다시 터미널 1에다가 bandit 20의 PW를 입력하자!?

터미널2에서는 이런 문구가 출력이 되고

터미널 1에서는 다음 PW가 출력되게 된다.

bandit21 -> bandit22

gE269g2h3mw3pwgrj0Ha9Uoqen1c9DGr

이 문제를 풀려면

https://websecurity.tistory.com/40

linux crontab

crontab (스케줄링) - 주기적으로 명령 - 특정시각에 명령어 수행 - 리눅스용 작업 스케줄러 ① crontab 명령어 crontab -l 예약된 작업리스트 보기 crontab -e vi 편집기로 작업 확인 및 수정 crontab -r 현재 ��

websecurity.tistory.com

시간 기반 작업 스케줄러에 대해서 조금 알아야할거같아요옹

문제에서 참고하라고 해준 파일을 cat 파일로 살펴보았다.

/usr/bin에 있는 cronjob_bandit22.sh라는 파일을 실행하려한다.

이 파일이 무엇을 하는 아이인가 보니

bandit22의 비밀번호를 tmp의 뭐시기뭐시기 파일로 복사를 진행한다.

그럼 저거 cat 하면 되지 않을까?

bandit22 -> bandit 23

Yk7owGAcWjwMVRwrTesJEwB7WVOiILLI

일단 문제에서 보라는 곳을 살펴보자

흐음 많은 파일이 있는데 이번 레벨이 bandit22 -> bandit23이니 bandit23을 살펴보자

/usr/bin/cronjob_bandit23.sh를 실행시킨다!!!!

후 그럼 저걸 또 봐야겠네여

myname이라는 변수에 bandit23을 저장하고,,,

mytarget이라는 변수에 흐으음,,,, echo I am user bandit23하고 뭐시기 후우 저건 또 뭐시기냐

md5sum

md5sum

# 리눅스 기본명령어 - md5sum

www.incodom.kr

.etc/bandit_pass/bandit23 즉 비밀번호가 적혀있는 파일을 /tmp/$mytarget으로 복사를 진행하니

$mytarget에 뭐가 저장되어 있는지만 확인한다면 cat으로 비밀번호를 확인할 수 있을 것이다.

mytarget에는

이렇게 값이 저장되었는데 저기 위에서 $myname을 bandit23로 바꾸기만 하고 그대로 터미널에 입력하면 그 값을 알 수 있다.

bandit22@bandit:~$ echo I am user bandit23 | md5sum | cut -d ' ' -f 1위와 같이 말이다!

오홍 그럼 저 출력된 외계어가 $mytarget에 저장되므로 이를 이용해서 파일 이름을 확인해보면!?

핳하하하

bandit23 -> bandit24

jc1udXuA1tiHqjIsL8yaapX5XIAI6i0n

흠 첫 문단은 아까 문제랑 똑같은거 같다

어우씨

쉘 스크립트를 짜래요,,,

흐으으음

$myname에는 bandit24

/var/spool/bandit24로 이동한 다음,,

파일이름이 . 이나 ..이 아니라면, 즉 그 디렉토리에 있는 파일은 모두 실행하고 지운다,,,,

근데 이는 쪼기 timeout 뒤에 주어진 속성인 60으로 인해 1분마다 실행시킨다!!!!

그럼 뭐 파일을 넣어놓으면 알아서 실행시켜주니 비밀번호 파일을 내가 원하는 위치로 복사시키는 코드를 짜놓으면 짜란~~되지 않겠는가!!!

여기서 주의해야하는게 파일의 권한을 바꿔줘야한다. 처음 작성하면 실행 권한이 주어지지 않는다고 하니,,,

그럼 후 짜보자

#!/bin/bash

cat /etc/bandit_pass/bandit24 > /tmp/caputdraconis/m원하는 디렉토리인 /tmp/caputdraconis에 저장되도록 했다

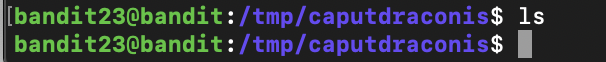

이제 설정해놓은 /tmp/caputdraconis에 들어가면 복사된 파일이 있겠찌??

흠,,아직 안왔나

아직 1분 안됐나

흐음 아직도 안됐나

유튜브 하나 보고오자!

https://www.youtube.com/watch?v=ob8x-pFhi1g

후우 귀엽다

이제 다시!?

하씨 뭔가 잘못됐다

문제를 보니,, 파일 생성이 안되는거 같은데요오...?

hooha.sh를 아무리 저장해도 사라져있어요,,

후 어떻게 하징

하 해결했다

어느 블로그를 보니

tmp디렉토리에 있는 내 디렉토리의 권한 설정을 확인해야 한다. 권한 설정이 되어있지 않은 경우 쓰기 권한문제로 파일이 생성되지 않는다.

라고 하여서 chmod 777 /tmp/caputdraconis 를 입력하고 똑같이 진행하니

하아아아아아ㅏ아아아아아

bandit24 -> bandit25

UoMYTrfrBFHyQXmg6gzctqAwOmw1IohZ

흐음

UoMYTrfrBFHyQXmg6gzctqAwOmw1IohZ 랑 0000~9999 사이의 핀코드를 같이 주라는데 이는 반복문으로 다 줘봐야만 알 수 있는거 같다.

한 번 실행해봤다.

나는 로또 사면 안되겠다

반복문으로 어떻게 구현하징

#!/bin/bash

pw="UoMYTrfrBFHyQXmg6gzctqAwOmw1IohZ"

for i in {0..9999}

do

echo "$pw $i"|nc localhost 30002>>/tmp/caputdraconis/bandit25_pw

done다른 블로그에 올라와있는걸 따라만들었다.

이를 저장하고 실행시키면!?!?!

저걸 실행시켰더니,,,

화가 많이 났다

어카지

위 방법이 너무 화가 많이 난거같아서 다른 방법을 선택했다.

이는 입력값의 모든 조합을 bandit25_pw에 저장한다

그리고 이를 쭈우우우우ㅜㅇㄱ 입력해주면서 출력되는 값을 ./req에 저장한다.

모든게 끝나고,, ./req를 cat 해보면

이렇게 이쁘게 핡

핡

어려워씨

왤케

어려워씨

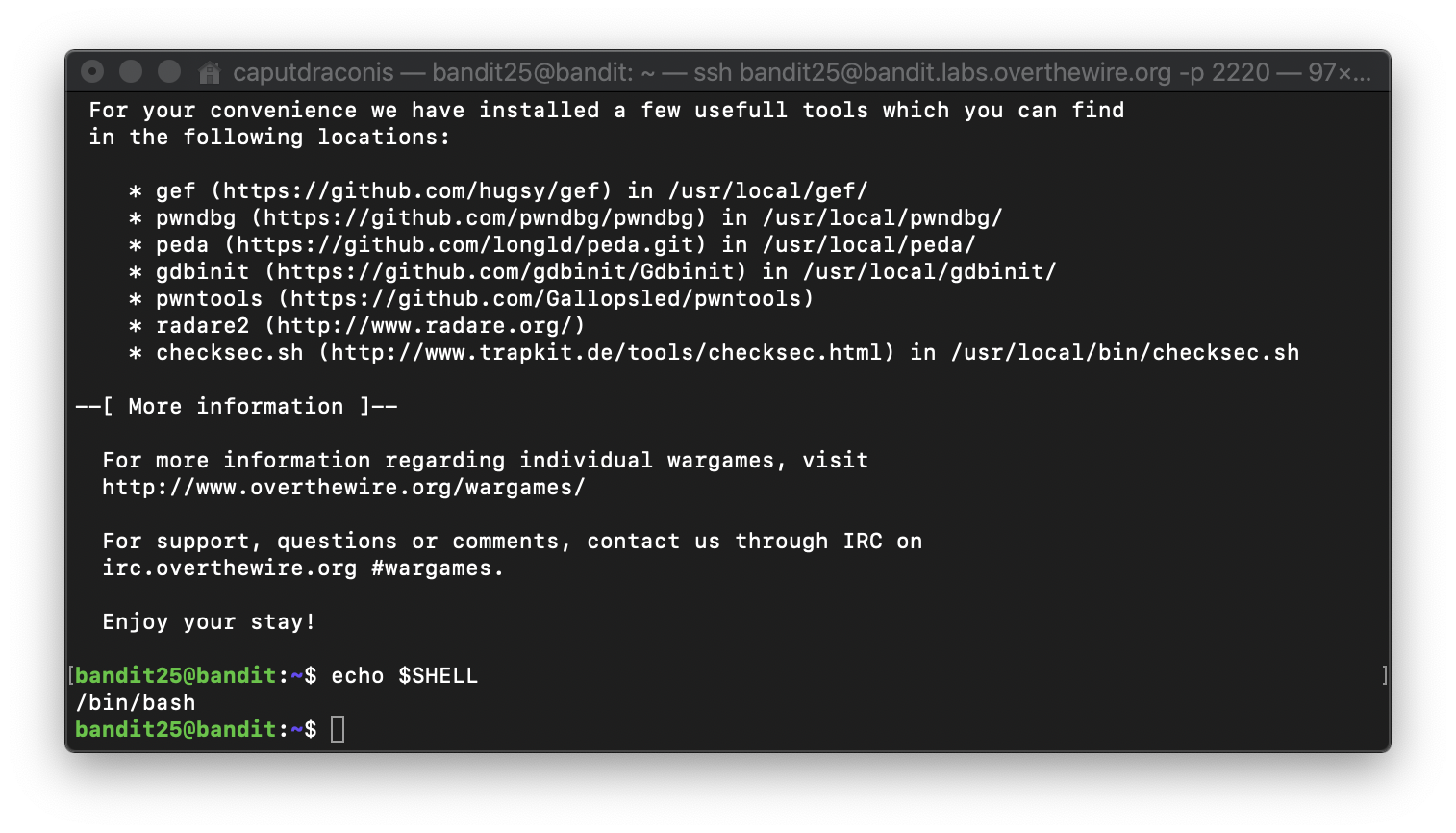

bandit25 -> bandit26

uNG9O58gUE7snukf3bvZ0rxhtnjzSGzG

쉘파일이 다르다는건가. 사실 잘 모르겠다

저번에 어떤 블로그를 보다가 쉘파일 확인하는 방법으로 사용하는거 같길래 여전히 /bin/bash인걸 보니 아닌가보당,,

어 아니지 이건 bandit25의 쉘파일이구나 확인.

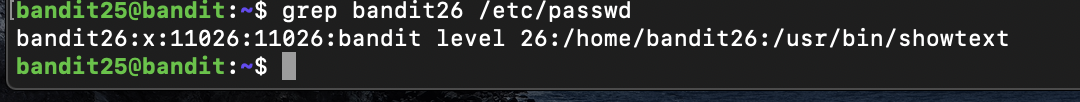

블로그를 훔쳐봤다

passwd 파일에 계정마다 사용하는 쉘이 저장되어 있다고 한다.

그러므로 grep을 이용해 passwd 파일에서 bandit26을 찾아보자

무슨 showtext? 이상한걸 쓴다...

showtext에 대해서 더 살펴보자!

more은 뭐죠

http://www.incodom.kr/Linux/%EA%B8%B0%EB%B3%B8%EB%AA%85%EB%A0%B9%EC%96%B4/more

Linux/기본명령어/more

# 리눅스 기본명령어 - more

www.incodom.kr

text.txt를 화면 단위로 끊어서 출력하는거니 결국 text.txt를 ,,,,

bandit26 디렉토리 밑에 있어서 뭐 확인할 방법이 없다

찾아보니 more 명령어가 화면 단위로 끌어오기 때문에 화면을 작게 만든 상태에서 ssh 연결을 하면 불러오다가 중간에 멈추게 된다고 한당

이때 more 명령어를 수행하는건 bandit26 이니 이 상태에서 pw에 접근하면 되지 않을까!?

아 그전에 이걸 여기다가 안올린거같다.

접속하자마자 ls를 쳐봤을때 공개키가 있었다.

확인.

이렇게 쪼꼬맣게 만들고 진행해보자

경고문이 나오는뎅 진.행.

오오오오ㅗ 여기 걸려있다

왼쪽 밑에는

more 명령어 얼마나 남았는지? 표시해주는건가

암튼 여기서 vi 편집모드로 들어가기 위해 v를 입력하자

이로케

여기서 사용한 r은 다른 파일의 내용을 삽입하는 친구다

이를 입력하면 위사진처럼 엄청나게 무서운 경고가 출력된다.

후 무시하자 엔터 꾸욱

핳 미쵸미쵸

어려운데 개재밌다아아

bandit26 -> bandit27

5czgV9L3Xx8JPOyRbXh6lQbmIOWvPT6Z

?

?

당황스러움의 연속이다 하씨 뭐지

아

https://twoicefish-secu.tistory.com/37

Bandit Level 25 → Level 26 풀이

Level Goal Logging in to bandit26 from bandit25 should be fairly easy… The shell for user bandit26 is not /bin/bash, but something else. Find out what it is, how it works and how to break out of i..

twoicefish-secu.tistory.com

25레벨 마지막에서 쉘을 실행함으로써 bandit26에 접속하는거였다,,,

귀차나

하,,,힘들었다

set shell=/bin/bash를 입력해서 쉘파일을 바꿔주고

shell을 입력하여 쉘파일을 실행시킨 결과

로그인이 되었다

bandit27-do라는 파일이 존재한다.

id는 리눅스의 명령어 중 하나다.

./bandit27-do id와 같이 입력하니 id 명령어를 입력한 것과 같았다.

해당 프로그램을 실행하면 euid에 설정된 bandit27의 권한을 가진다.

즉 /etc/bandit_pass에 있는 bandit27 권한의 파일도 열람 가능!

확인해본 결과 역시나 bandit26에게는 열람 권한이 없었고 이 프로그램을 이용해서 훔쳐봐보자

유후우우ㅜ우우우우~~~

bandit27 -> bandit28

3ba3118a22e93127a4ed485be72ef5ea

접속했당

흠 뭐 깃 뭐시기 흠

이 친구를 사용해보자

home 디렉토리는 root 계정 권한이기에 파일 생성이 허락되지 않는다,,,

그럼 tmp 폴더를 이용해보자

yes를 입력해주고 bandit27의 비밀번호를 입력해주먄!

이렇게 가져오는데 성공한다.

다운 받은 파일을 살펴보니 안에 README가 있었고 읽으라는 부탁을 들어주기로 한다

친절하넹

bandit28 -> bandit29

0ef186ac70e04ea33b4c1853d2526fa2

뭐지 왜 똑같지

똑같이 진행해보자

가져오기까지 다 했고 이제 생긴 파일을 찾아보자

해커분들도 아이디 비번 까먹을까봐 노트에 적어놓으시나....?

뭐지 이건

블로그를 찾아보니 이건 깃에 커밋한 기록이라고 한다

https://twoicefish-secu.tistory.com/40?category=708710

Bandit Level 28 → Level 29 풀이

Level Goal There is a git repository at ssh://bandit28-git@localhost/home/bandit28-git/repo. The password for the user bandit28-git is the same as for the user bandit28. Clone the repository and..

twoicefish-secu.tistory.com

이 기록을 살펴보기 위해 git log -p를 입력한다.

이는 커밋할 때 변경한 기록, 즉 삭제/변경 기록을 볼 수 있다.

이를 입력하니

원래 있던 password를 xxxxxxx로 바꾼 기록이 남아있다. 여기서 비밀번호 캐치 완료!!

bandit29 -> bandit30

bbc96594b4e001778eee9975372716b2

옹 이번에는 뭘까

똑같이 해주고~~

이건,,,흠 뭐 만들어질 때부터 비번이 없었다는건가. 그럼 기록도 없다는건가

못믿어. 기록을 보자

분하다....

이번에는 branch 기록을 확인해보았다

현재 head로 등록이 되어있고 dev, master, sploits-dev 이 3개의 branch들이 있다.

위 명령어를 사용하여 다른 브랜치들을 살펴보자

일단 dev

code와 README.md가 있다.

당연히!? README.md부터 살펴보자

오오오옷 master branch에서는 기록이 되지 않았던 비밀번호가 dev branch에는 기록되어 있다.

bandit30 -> bandit31

5b90576bedb2cc04c86a9e924ce42faf

나를 놀린당,,,,

뭐 기록도 없고,,,

brach도 master하난디????

하씨

repo 디렉토리에 숨겨진 디렉토리가 있었다

.git.....

많은 파일들이 있는데 이걸 다 뒤지기에는 좀 그렇잖아요???

블로그를 봤다 핳

https://twoicefish-secu.tistory.com/42?category=708710

Bandit Level 30 → Level 31 풀이

Level Goal There is a git repository at ssh://bandit30-git@localhost/home/bandit30-git/repo. The password for the user bandit30-git is the same as for the user bandit30. Clone the repository and..

twoicefish-secu.tistory.com

git은 레퍼런스가 가리키는 SHA 값을 찾을때 먼저 refs에서 찾고 없으면 packed-refs에서 찾는다

그렇다고 한다. 그럼 packed-refs를 열어보자

이게 뭘 의미하는지는 잘 모르겠지만 위에 /origin/master 이건 아까 branch에서 봤던거다

근데 밑에 secret이라는 친구가 있다.. 비밀이래,,,핳 궁금하다

git의 show 명령어를 이용해서 secret을 출력해본 결과 비밀번호가 나온다..두두두둥

bandit31 -> bandit32

47e603bb428404d265f59c42920d81e5

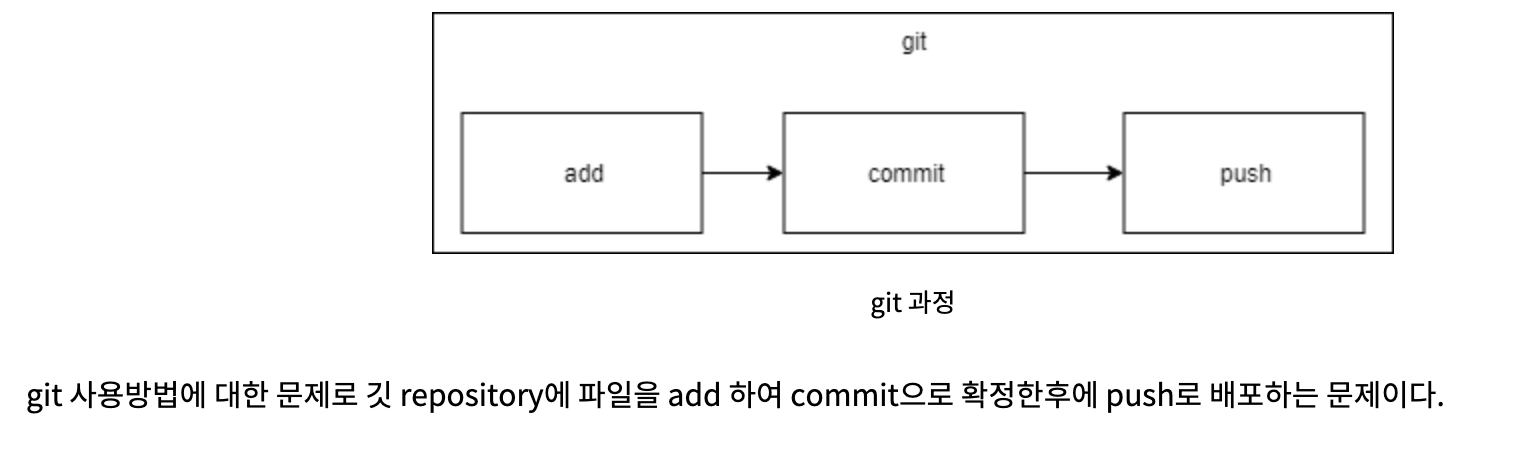

흠 볼게 많다

일단 시키는대로 했다.

이걸 푸시푸시하기 위해서는 추가해놔야한다.

commit을 진행했다. commit message로 "Upload a file"이라고까지 줫다 핳

origin master branch로 push를 진행하면?

쪼오오기

비밀번호가 있다..

이 레벨은 깃 공부하고 해야겠다,,

bandit32 -> bandit33

56a9bf19c63d650ce78e6ec0354ee45e

??

??????

이 친구가 내가 입력하는 명령어를 대문자로 인식해서 명령이 작동하지 않는다.

흠

sh 쉘에서 $0을 입력하면 bash 쉘로 바뀐다고 한다....

호우씨

위의 사진처럼 $0을 입력하면 bash 쉘로 바뀜으로써 bandit33의 권한을 갖게 된다. 그렇기에 bandit33의 password에 접근할 수 있고 이를 출력하면1?

c9c3199ddf4121b10cf581a98d51caee당

댓글

이 글 공유하기

다른 글

-

웹해킹 스터디 1주차

웹해킹 스터디 1주차

2020.10.10 -

6주차 과제 [server-side]

6주차 과제 [server-side]

2020.06.10 -

\x00웹\x00해\x00킹\x00스\x00터\x00디\x007\x00주\x00차\x00과\x00제

\x00웹\x00해\x00킹\x00스\x00터\x00디\x007\x00주\x00차\x00과\x00제

2020.05.29 -

웨에에엡 해애애애애 키이이잉 유우욱 주차아아 과아아제에에[CSRF,XSS]

웨에에엡 해애애애애 키이이잉 유우욱 주차아아 과아아제에에[CSRF,XSS]

2020.05.19